На днях команда Wordfence столкнулась с использованием программ-вымогателей (ransomware) для атак на WordPress. В настоящий момент применяются варианты «EV ransomware». В представленной статье вы узнаете, что делают такие вредоносные программы, а также как защитить себя от подобных атак.

Программы-вымогатели: краткое введение

Ransomware — это вредоносное ПО, которое злоумышленник устанавливает на ваш компьютер или на ваш сервер. Чтобы получить доступ к вашей системе, мошенники используют эксплойт, после чего программа-вымогатель, как правило, выполняется автоматически.

Программы-вымогатели шифруют все ваши файлы, используя сильное устойчивое шифрование. Затем злоумышленники просят вас заплатить им за расшифровку ваших файлов. Обычно оплата проводится через биткоин. Биткоин позволяет мошенникам создавать анонимный кошелек, на который можно принимать выкуп.

Программы-вымогатели существуют уже давно. Они восходят к трояну PC Cyborg, который появился в 1989 году и вымогал со своих жертв 189 долларов. Эту сумму нужно было положить в абонентский ящик в Панаме, чтобы получить обратно расшифрованные файлы. Шифрование, применяемое данным вирусом, можно было легко взломать.

Сегодня программы-вымогатели растут быстрыми темпами. В 2017 году появилось около 100 новых вариантов программ-вымогателей, а число повторных вымогательств увеличилось на 36% за год по всему миру. Средняя сумма, запрашиваемая программой, увеличилась на 266% и составила примерно $1077 за жертву (по данным отчета Symantec Threat Report 2017).

В этом году мы столкнулись с беспрецедентным ростом атак с использованием программ-вымогателей. В мае этого года атака с применением WannaCry затронула сотни тысяч человек в более чем 150 странах мира. Пострадала в том числе и Национальная система здравоохранения Великобритании, что привело к отключению зараженных больниц.

В июне мы видели быстрое развитие на Украине и за ее пределами вируса-вымогателя Petya (в конечном итоге получившего название NotPetya или Netya). Было затронуто большое количество крупных организаций, включая украинскую государственную энергетическую компанию, чернобыльский ядерный реактор, авиастроительную компанию Antonov, судоходную компанию Maersk и пищевого гиганта Modelez.

Сегодня преобладающее большинство затронутых атакой людей и организаций выплачивают суммы злоумышленникам, и иногда их файлы действительно дешифруются. Организации безопасности, включая FBI, обычно советуют пользователям не платить злоумышленникам, поскольку это поощряет распространение подобных атак. Однако многие организации просто не имеют возможности восстановить свои данные – и потому они платят, что подпитывает эту криминальную бизнес-модель.

Программы-вымогатели теперь нацелились на WordPress

Большинство программ-вымогателей нацелены на рабочие станции Windows. Тем не менее, команда Wordfence в настоящее время столкнулась с новым типом программ-вымогателей, которые предназначаются для веб-сайтов WordPress.

В процессе анализа вредоносного трафика, охватывающего сайты WordPress, мы заметили несколько попыток загрузки программ-вымогателей, которые предлагали злоумышленникам возможность шифровки файлов сайта WordPress и вымогательства денег с его владельцев.

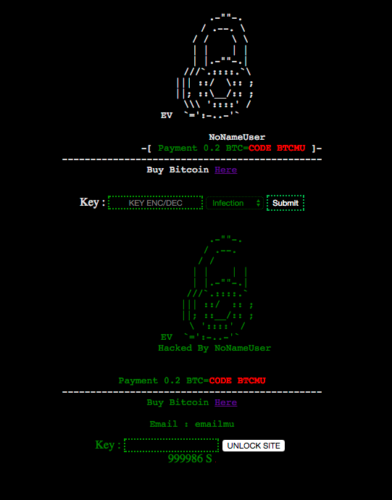

Программа-вымогатель загружается злоумышленниками в момент компрометации сайта WordPress. Она предоставляет злоумышленнику начальный интерфейс, который выглядит следующим образом:

Этот интерфейс предлагает злоумышленнику функции шифрования и дешифрования. Затем мошенник выбирает сложный ключ, вводит его в поле «KEY ENC/DEC» и жмет Submit.

Сайт шифруется. Результат выглядит следующим образом:

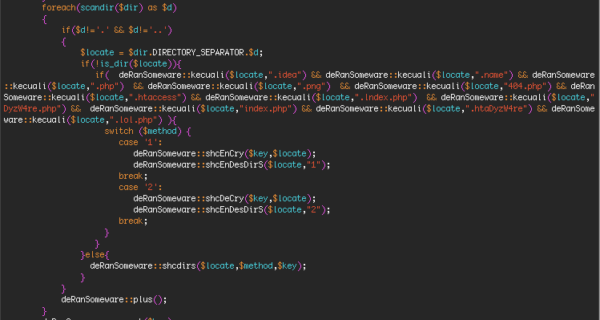

Программа-вымогатель не будет шифровать файлы, имеющие следующие шаблоны:

*.php*

*.png*

*404.php*

*.htaccess*

*.lndex.php*

*DyzW4re.php*

*index.php*

*.htaDyzW4re*

*.lol.php*

Для каждой директории, обработанной программой-вымогателем, высылается письмо на адрес htaccess12@gmail.com, которое информирует получателя об имени хоста и ключах, используемых для выполнения шифрования.

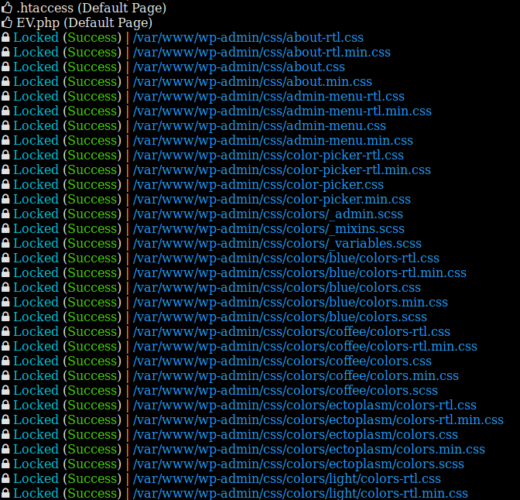

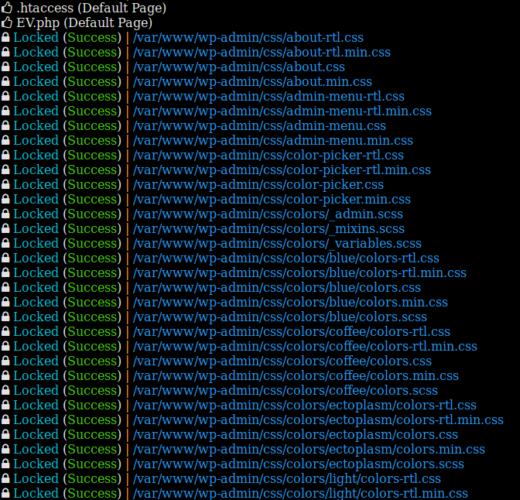

Все задействованные в атаке файлы удаляются, и другие файлы встают на их место, но уже с расширением .EV. Новые файлы зашифрованы.

Для технической аудитории: в процессе шифрования используется функционал mcrypt, а алгоритм шифрования — Rijndael 128. Ключом является хэш SHA-256 от ключа шифрования, введенного злоумышленником. Как только данные зашифрованы, IV добавляется к зашифрованному тексту, а данные кодируются в base64 перед тем, как внести их в зашифрованный .EV файл.

Дешифровка не выполняется

Когда начинается процесс шифрования, программа-вымогатель создает два файла в каталоге установки. Первый файл — EV.php – содержит интерфейс, который должен позволить пользователю расшифровать свои файлы, если у него есть ключ. Файл содержит форму, но она не работает, поскольку она не включает в себя логику дешифрования.

Второй файл — .htaccess, который перенаправляет запросы к EV.php. Как только ваш сайт будет зашифрован, он получит следующий вид:

Эта программа-вымогатель предоставляет злоумышленнику возможность шифрования ваших файлов, однако никаких рабочих механизмов дешифрования в ней нет. Тем не менее, она позволяет злоумышленникам запросить выкуп за расшифровку с владельцев сайта. Единственная цель мошенников – зашифровать ваши файлы. Они никак не подтверждают тот факт, что файлы могут быть расшифрованы после получения выкупа. Главное – получить деньги с владельцев сайта.

Если вы подверглись такой атаке, не платите деньги – маловероятно, что злоумышленник расшифрует ваши файлы. Если хакеры предоставят вам ключ, вам понадобится опытный разработчик PHP, который поможет вам исправить взломанный код, чтобы отменить шифрование.

Как защитить себя

Такая программа-вымогатель была впервые замечена Wordfence во время одной из атак 7 июля. 12 июля мы выпустили сигнатуру вредоносного ПО для наших премиум-пользователей, которая была специально разработана для выявления подобных случаев вымогательства.

С того момента файрволы наших премиум-пользователей блокируют любые попытки загрузки таких программ-вымогателей. Сканирование Wordfence также выявляет наличие программ-вымогателей еще с 12 июля.

30 дней спустя, 11 августа, это правило стало доступно и для пользователей бесплатной версии Wordfence. Если вы используете Wordfence Premium или бесплатную версию Wordfence, вы надежно защищены от таких атак.

Wordfence защитит вас от попадания программ-вымогателей на ваши сайты. Мы также рекомендуем вам создавать надежные резервные копии сайтов. Важно, чтобы вы не хранили свои бэкапы на своем же веб-сервере. Если, к примеру, они будут храниться в виде ZIP-архивов на вашем сервере, то все бэкапы также будут зашифрованы, а потому станут бесполезными. Резервные копии должны храниться в автономном хранилище – либо у вашего хостинг-провайдера, либо в облачном сервисе, таком как Dropbox.

Кто несет ответственность за атаки

Самый первый вариант рассматриваемой выше программы-вымогателя появился на Github в мае прошлого года. Версия 2 – та, что в настоящий момент используется злоумышленниками.

Впервые мы столкнулись с использованием этой программы-вымогателя для WordPress-сайтов в прошлом месяце.

Автором программы на Github является bug7sec, индонезийская группа со страницей в Facebook, которая называет себя «бизнес-консультантом».

В исходном коде встречаются индонезийские слова, такие как «kecuali», что переводится как «за исключением». Вы можете увидеть это в примерах ниже:

Вышеупомянутая функция определяет, следует ли исключать файл из шифрования.

Когда вы загружаете программу-вымогатель, она закачивает YouTube видео, которое является невидимым, но вы можете слышать звук, играющий в фоновом режиме при просмотре пользовательского интерфейса программы. Видео воспроизводит индонезийский рэп, и в тексте песни упоминается взлом. Название видео: «ApriliGhost – Defacer Kampungan».

Мы зафиксировали связанные атаки с IP-адресов, местонахождением которых является Джакарта, столица Индонезии. Мы также видели подобные атаки и с других IP-адресов, но они указывают на организации, что, скорее всего, говорит об использовании прокси-серверов.

Заключение: программа-вымогатель была создана в Индонезии, скорее всего, bug7sec, и использовалась как минимум одной индонезийской группой хакеров для взлома WordPress-сайтов.

Мы ожидаем, что это приведет к широкому распространению программ-вымогателей

Программа-вымогатель EV, которая была описана нами выше, является неполной, поскольку функция дешифрования работает некорректно. Мы пока не получали сообщений о реальных случаях вымогательств от своих пользователей. Пока что были только попытки закинуть эту программу на сайты WordPress.

Мы ожидаем, что в течение следующих нескольких месяцев вымогатель будет развиваться и станет полнофункциональным, предназначенным не только для файлов, но и для базы данных WordPress. Мы также ожидаем появления реальных случаев вымогательства. На сайтах, на которых не установлен файрвол типа Wordfence и отсутствуют регулярные бэкапы, можно построить прибыльный бизнес, вымогая огромные деньги.

До сих пор злоумышленники, нацеленные на WordPress, зарабатывали деньги только косвенно от скомпрометированных сайтов с помощью таких методов, как спам-рассылки и SEO-спам.

Чтобы защититься от взлома, достаточно установить Wordfence, а также делать регулярные резервные копии своего сайта.

Источник: https://www.wordfence.com

Час от часу не легче((( кто мог подумать, что хакеры в Индонезии такие продвинутые. СПС за рекомендации, как уберечься от такого «счастья».

У меня на Вордпрессе стоит плагин Akisment, он хотя-бы предотвращает взлом со стороны спамеров и не дает получить доступ к консоли сайта для будущего взлома. Так что, каждый в зоне риска и Вы должны все использовать плагины и специальные программки, которые не смогут взломать ваш сайт.

Akismet — не самая лучшая защита. Но как базовый вариант подойдет.

А Wordfense случаем не аналог iThemes Security? А то у меня стоит последний, и теперь в непонятках, вместо него Wordfense ставить, или это разные по функциональности плагины?

Игорь, это такой же «комбайн для безопасности», вместе их ставить не нужно, иначе возможны конфликты. Либо один, либо второй.

Да, ставить несколько плагинов безопасности не стоит, иначе могут быть конфликты.

Вымогатель будет развиваться и станет полнофункциональным

Спасибо, что поделились информацией! Буду знать, как обойти данную угрозу.