Разработчики Patchstack, инструмента для отслеживания безопасности в WordPress, опубликовали технический документ под названием «State of WordPress Security» («Состояние безопасности WordPress») за 2022 год, в котором привели некоторые ключевые метрики публично раскрытых уязвимостей.

Представленные данные свидетельствуют о существенных рисках использования заброшенных тем и плагинов. Разработчики должны регулярно следить за обновлением всех библиотек и зависимостей, применяемых в проектах. Patchstack сигнализирует о кратном росте числа уязвимостей, отмеченных в 2022 году:

«В 2022 году мы столкнулись с существенным приростом дыр в безопасности в плагинах WordPress – на 328% больше, чем в 2021 году. Мы добавили в базу данных 4528 подтвержденных ошибок безопасности в 2022 году, в то время как в 2021 году их количество составляло 1382».

Как и в предыдущие годы, большинство ошибок безопасности связаны с плагинами (93%), за ними идут темы (6,7%), после чего ядро WordPress (0,6%).

Цифры были взяты из публичных отчетов Patchstack и других компаний, занимающихся безопасностью. В основном судить об уязвимостях можно от трех доверенных «столпов» в экосистеме WordPress, которые уполномочены назначать идентификаторы CVE новым уязвимостям и багам. К ним относятся Patchstack, Automattic (WPscan) и WordFence. Генеральный директор Patchstack Оливер Силд отметил, что некоторые из уязвимостей были также независимо раскрыты в других местах или переданы напрямую в MITRE.

В отчете подчеркивается следующее: рост зарегистрированных уязвимостей означает, что экосистема становится более безопасной в плане обнаружения и исправления большего количества ошибок.

Еще одно улучшение по сравнению с прошлым годом – снизился процент критических ошибок безопасности, которые так и не были исправлены. В 2022 году их количество составляло 26% по сравнению с 29% в 2021 году. В 2022 году критические уязвимости устранялись лучше, но, по словам Оливера, радоваться тут особо нечему.

«Мы по-прежнему считаем, что это указывает на существенную проблему: некоторые плагины не поддерживаются или заброшены, не получают своевременных патчей», — отметил Оливер.

Решить проблему с заброшенными плагинами сложно. Зачастую пользователи не знают, как выбрать плагин, который с большей вероятностью будет долго поддерживаться.

«Важно быть прозрачным», — отметил Оливер. – «Нормально, что проекты умирают. Но даже если разработчик перестал поддерживать плагин, он должен помнить о том, что есть люди, которые полагаются на его решение».

Пользователи часто не знают, есть ли в плагине критические дыры, поскольку ядро WordPress показывает только уведомления о наличии свежих обновлений. Если WordPress.org закрывает плагин из-за неисправленных проблем с безопасностью, никаких уведомлений об этом пользователям не рассылается.

«Нам надо улучшать этот аспект. Мы уже работаем над ним совместно с нашими партнерами, разработчиками плагинов и хостинг-компаниями», — отметил Оливер. – «Взаимодействие – ключ ко всему. Недавно мы запустили бесплатный сервис для разработчиков плагинов, который называется «администрируемая программа раскрытия уязвимостей», кратко mVDP. Цель сервиса состоит в том, чтобы помочь разработчикам внедрить современные практики безопасности и показать клиентам, что вопросы безопасности являются приоритетом».

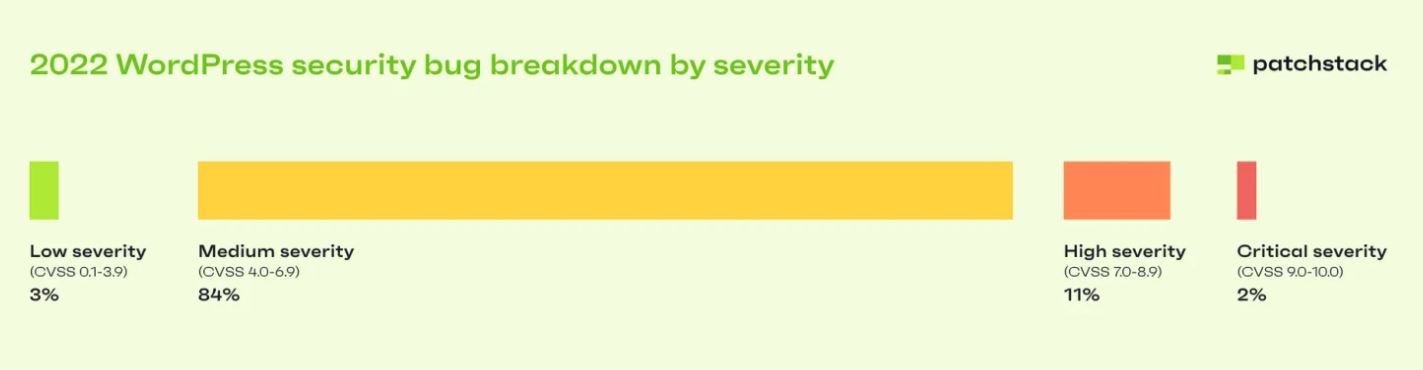

Что еще интересного содержалось в отчете? В частности, стоит заострить внимание на разбивке ошибок безопасности по степени их серьезности. В 2022 году большинство уязвимостей (84%) попадало в категорию средней опасности, меньший процент – в высокую (11%) и критическую степень опасности (2%).

Если брать самые популярные плагины (более 1 млн установок) с ошибками безопасности, то только 5 из них содержали серьезные ошибки. Максимальное количество баллов CVSS набрали Elementor и Essential Add-ons for Elementor, за которыми следуют UpdraftPlus WordPress Backup, One Click Demo Import и MonsterInsights.

В отчете освещаются и другие тенденции: рост уведомлений клиентов со стороны хостинг-компаний о найденных ошибках в безопасности, рост сообщества исследователей безопасности, повышение осведомленности пользователей о подобных ошибках. Чтобы получить более подробную информацию о состоянии безопасности WordPress в 2022 году и узнать прогнозы на этот год, ознакомьтесь с официальным документом на сайте Patchstack.

Источник: wptavern.com

Хорошая и полезная статья, спасибо!