Пользователям Elementor, которые давно не обновлялись, настоятельно рекомендовано поставить свежий релиз 3.1.4. Исследователи из Wordfence выявили набор XSS-уязвимостей в плагине в феврале. Частично эти дыры были пропатчены еще тогда; дополнительные исправления поступили во вторую неделю марта.

Wordfence объявил о данных уязвимостях в посте, который показывает, как злоумышленник может взломать сайты с Elementor:

«Эти уязвимости позволяли любому пользователю, имеющему доступ к редактору Elementor, добавлять JavaScript-код к постам. Скрипты могли выполняться, если любой пользователь сайта просматривал или редактировал пост. Уязвимость могла использоваться для получения контроля над сайтом, если жертва является администратором».

Многие из элементов (компонентов) плагина поддерживали параметр html_tag, который выводился без экранирования, т.е. с его помощью можно было выполнить скрипт. Среди уязвимых элементов были столбцы, аккордеоны, заголовки, разделители, иконки и изображения.

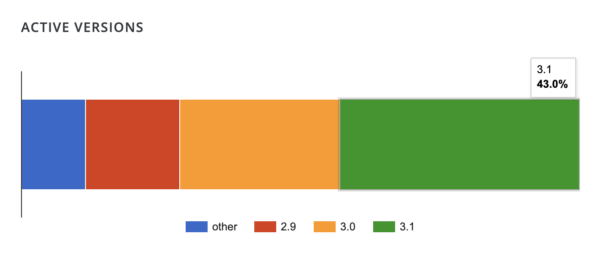

На момент публикации около половины всех установок Elementor работали с версией 3.1.x, т.е. миллионы сайтов по-прежнему остаются уязвимыми. Эксперты Wordfence подтвердили, что пока они не встречали активных эксплойтов данных уязвимостей.

«Эти уязвимости вряд ли будет активно использоваться в массовых атаках, поскольку для их эксплуатации требуются определенные права доступа», — отметил исследователь безопасности Wordfence Рэм Голл (Ram Gall). – «Возможно, мы увидим применение эксплойта для повышения привилегий с целью проведения дальнейших атак. Чем больше активных участников и авторов на сайте, тем обширнее будут потенциальные атаки. Мы имеем очень много установок со старыми версиями Elementor, а потому и риски здесь существенные».

Рэм, обнаруживший уязвимости, описал сценарий, при котором их легче всего использовать. К примеру, участник сайта использует пароль, который уже утек в сеть ранее. Злоумышленник получает этот пароль, входит под логином, после чего добавляет пост с вредоносным кодом. Администратор видит этот пост в консоли и посещает его. Как только админ посещает этот пост, в браузере запускается вредоносный JavaScript, который позволяет инфицировать сайт (путем создания новых аккаунтов администратора либо с помощью внедрения кода для получения доступа над сайтом).

Владельцы Elementor никак не уведомили своих пользователей об опасности данных уязвимостей. Все, что они сделали – выполнили пометку в журнале изменений:

Fix: Hardened allowed options in the editor to enforce better security policies

Fix: Removed html option in Lightbox module to prevent security issues

Последняя версия Elementor 3.1.4 содержит исправления этих уязвимостей, а также несколько мелких баг-фиксов. Пользователям Elementor рекомендовано как можно скорее обновить плагин.

Источник: wptavern.com