За прошедшие выходные злоумышленники провели масштабную кампанию против WordPress-сайтов, эксплуатируя старые уязвимости в непропатченных плагинах с целью загрузки конфигурационных файлов.

В атаках использовались старые эксплойты для загрузки или экспорта wp-config.php, извлечения данных из БД; после этого имена пользователей и пароли применялись для перехвата БД.

Рам Галл, аналитик угроз в Wordfence, отметил, что атака, которая была проведена на прошлых выходных, имела беспрецедентные масштабы (по сравнению с атаками, которые происходят ежедневно).

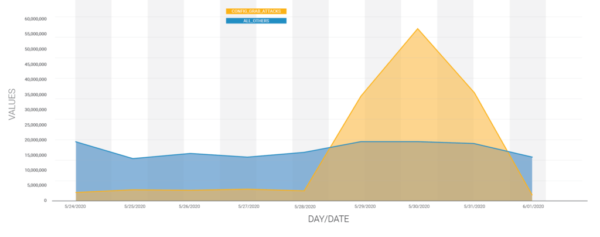

Согласно графику WordFence, который был опубликован на днях, атаки по захвату конфигурационных файлов имели трехкратный прирост по сравнению с другими видами атак на WP-сайты.

Галл отметил, что Wordfence заблокировал свыше 130 млн попыток эксплуатации уязвимостей только в своей сети, которая насчитывает более 1.3 млн сайтов, однако сами атаки были направлены и на другие сайты, не охваченные сетью компании.

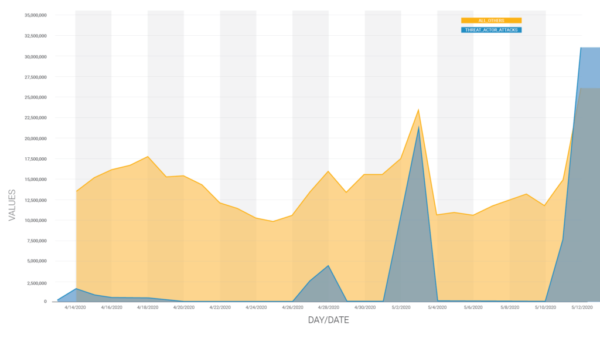

Эксперт Wordfence отметил, что атаки велись из сети, насчитывающей 20000 разных IP-адресов. Большинство этих IP-адресов уже использовались ранее в другой крупномасштабной кампании, нацеленной на WordPress-сайты в начале мая.

В ходе первой кампании злоумышленники эксплуатировали известные XSS-уязвимости, пытаясь добавить новых администраторов и бэкдоры на целевые сайты. Первая кампания была не менее масштабной, что отмечали эксперты.

Галл считает, что две кампании, хотя они и нацеливались на разные уязвимости, были организованы, по всей видимости, одной и той же группой злоумышленников.

Вы можете вручную заблокировать самые популярные IP-адреса, которые уже «светились» в подобных атаках:

- 200.25.60.53

- 51.255.79.47

- 194.60.254.42

- 31.131.251.113

- 194.58.123.231

- 107.170.19.251

- 188.165.195.184

- 151.80.22.75

- 192.254.68.134

- 93.190.140.8

Администраторы сайтов могут проверить свои логи сервера на наличие записей, содержащих wp-config.php в строке запроса с кодом ответа 200. Если такие записи имеются, есть высокий риск того, что сайт может быть взломан (но не всегда: в редких случаях, даже если данные не передавались, код ответа может быть 200). В таком случае нужно немедленно изменить пароль БД, а также аутентификационные уникальные ключи и соли (конечно, сначала скорректировав все это в файле wp-config). Если вы просто измените пароль от вашей БД, но не пропишете его сначала в wp-config, вы можете «положить» тем самым ваш сайт.

Также важно регулярно обновлять плагины и удалять те из них, которые не используются.

Источник: https://www.zdnet.com

Кек, и недели не проходит без новостей, про новую дыру в плагине, масштабной атаке на WordPress сайты или сотни тысяч зараженных сайтов…

Когда же это закончится? Когда команда WP перестанет код туда-сюда перетаскивать и цвета в админке менять, а возьмут, перепишут ядро и соберут новую, свежую, современную CMS?

Я очень люблю WP…. но иногда хочется полностью плюнуть на неё и перейти на современную систему, в которой в принципе не возможен взлом и проводится ручной код ревью при добавление в маркетплейс для защиты от рукожопов.

Вроде October CMS

Чем популярнее система, тем больше на нее атак. Это аксиома.